Temmuz 2019’da üçüncü taraf güvenlik araştırmacıları Google Play’de yeni bir casus yazılımı keşfettiklerini raporladı. Gelişmişlik düzeyi ve davranışları resmi uygulama mağazalarına yüklenen diğer Truva atlarından çok farklı olan bu yazılım Kaspersky’nin dikkatini çekti. Kaspersky araştırmacıları bu zararlı yazılıma çok benzeyen başka bir örneği Google Play’de tespit etti. Zararlı yazılım geliştiricileri uygulamalarını yasal mağazalara yüklemeyi başardıktan sonra, indirme sayısını ve bununla beraber kurban sayısını artırmak için uygulamanın tanıtımına büyük yatırım yapar. Ancak bu yeni keşfedilen zararlı uygulamalarda durum böyle değildi. Geliştiricilerin uygulamayı geniş kitlelere yaymakla çok ilgilenmediği görüldü. Araştırmacılar için bu durum hedefli bir APT saldırısının göstergesi oldu. Devam eden araştırmalarda bu zararlı yazılımın benzer kodlar taşıyan çok sayıda sürümü keşfedildi.

Sürümlerin hepsinde temel amaç bilgi toplamaktı. Temel işlev çok geniş olmasa da konum, arama kayıtları, iletişim bilgileri ve SMS erişiminin yanı sıra kurulu uygulamalar, cihazın modeli ve işletim sistemi ile ilgili bilgilerin toplandığı görüldü. Ayrıca tehdit grubunun başka zararlı yazılımlar indirip kurabildiği böylece saldırıyı cihazın Android sürümüne ve sahip olduğu uygulamalara göre değiştirebildiği anlaşıldı. Tehdit grubu bu sayede uygulamayı çok gerekli olmayan özelliklerle doldurmak zorunda kalmadan istediği bilgileri toplayabiliyordu.

Süren araştırmalarda PhantomLance’in Google Play ve APKpure’un da dahil olduğu birçok platform ve pazar yerinde varlık gösterdiği tespit edildi. Uygulamaların yasal gibi görünmesi için saldırganlar bir Github hesabı açarak sahte bir geliştirici profili oluşturdu. Pazar yerlerinin filtre mekanizmalarından kaçınmak içinse uygulamanın pazar yerine yüklenen ilk sürümüne hiçbir zararlı işlev eklenmiyordu. Ancak sonra gelen güncellemelerle uygulamalara zararlı işlevler ve bunları çalıştıracak kodlar eklendi.

Kaspersky Security Network’ün elde ettiği verilere göre 2016’dan bu yana Hindistan, Vietnam, Bangladeş ve Endonezya’da 300’den fazla Android cihazına izinsiz giriş denemesi yapıldı. Tespit istatistiklerine ikincil sızıntılar dahil olsa da Vietnam saldırı teşebbüsünün en çok rastlandığı ülke oldu. Saldırıda kullanılan bazı zararlı uygulamaların özel olarak Vietnamca olduğu da görüldü.

Kaspersky’nin farklı zararlı kodlar arasındaki benzerlikleri bulmaya yarayan aracı sayesinde araştırmacılar, PhantomLance’teki kodların en yüzde 20’sinin OceanLotus adlı gruba atfedilen eski bir Android saldırısıyla benzerlik gösterdiğini belirledi. 2013’ten beri aktif olan OceanLotus grubu genellikle Güneydoğu Asya’daki kurbanları hedef alıyor. Ayrıca OpenLotus’un Windows ve MacOS’teki faaliyetleriyle de önemli benzerlikler tespit edildi. Kaspersky araştırmacıları buradan hareketle PhantomLance saldırısının OceanLotus ile bağlantılı olabileceğini dile getirdi.

Kaspersky, keşfettiği tüm örnekleri yasal uygulama mağazalarına bildirdi. Google, bu uygulamaların Google Play’den kaldırıldığını doğruladı.

Kaspersky GReAT Güvenlik Araştırmacısı Alexey Firsh, “Bu saldırı, gelişmiş tehdit gruplarının tespit edilmemek için ne kadar karmaşık önlemler aldığının büyük bir örneği. PhantomLance beş yıldan fazla süredir devam ediyor ve tehdit grupları uygulama mağazalarının filtrelerini kullandıkları gelişmiş yöntemlerle defalarca delmeyi başardı. Ana sızma noktası olarak mobil platformların kullanıldığı örnekler giderek sıklaşıyor. Çoğu tehdit grubu bu alanı hedef almaya başladı. Bu gelişmeler tehdit istihbaratı ve destekleyici hizmetlerin ne kadar önemli olduğunun altını çiziyor. Bu hizmetler sayesinde tehdit gruplarını takip edip eski saldırılardaki benzerlikleri tespit etmek mümkün oluyor.” dedi.

PhantomLance saldırısıyla ilgili raporun tamamını Securelist sayfasında bulabilirsiniz.

Kişilere ve kurumlara yönelik hedefli saldırıların kurbanı olmamak için Kaspersky’nin şu önerilerini uygulayabilirsiniz:

Tüketiciler şunları yapabilir:

Birçok farklı tehdide karşı kapsamlı koruma sağlayan, Kaspersky Security Cloud gibi güvenilir güvenlik çözümleri kullanın. Bu çözümde yer alan Kaspersky Secure Connection özelliği, çevrim içi faaliyetlerinizin takip edilmesini önlüyor, IP adresinizi ve konumunuzu gizliyor ve verilerinizi güvenli bir VPN tüneli üzerinden aktarıyor.

Uç nokta güvenlik çözümünüzün Kaspersky Security for Mobile gibi bir mobil cihaz koruma sistemine sahip olduğundan emin olun. Bu sistemin kurumsal cihazlara yalnızca yasal uygulamaların kurulmasına izin verme, root işlemi yapılan cihazları engelleme veya bu cihazlardaki kurumsal verileri kaldırma gibi özelliklere sahip olmasına özen gösterin.

Güvenlik merkezi ekiplerinizin en yeni tehdit istihbaratı verilerine ulaşmasını sağlayın. Böylece tehdit grupları tarafından kullanılan yeni araçlar, teknikler ve taktikler hakkında güncel bilgiye sahip olabilirler.

Uç nokta seviyesinde tespit, soruşturma ve vakalara zamanında müdahale için Kaspersky Endpoint Detection and Response gibi bir uç nokta tespit ve müdahale çözümü kullanın.

Mutlaka bulunması gereken uç nokta koruma çözümlerinin yanı sıra gelişmiş tehditleri ilk aşamada ağ düzeyindeyken tespit eden, Kaspersky Anti Targeted Attack Platform gibi kurumsal sınıf bir güvenlik çözümü kullanın.

Şirketler ise şu önlemleri alabilir:

Uç nokta güvenlik çözümünüzün Kaspersky Security for Mobile gibi bir mobil cihaz koruma sistemine sahip olduğundan emin olun. Bu sistemin kurumsal cihazlara yalnızca yasal uygulamaların kurulmasına izin verme, root işlemi yapılan cihazları engelleme veya bu cihazlardaki kurumsal verileri kaldırma gibi özelliklere sahip olmasına özen gösterin.

Güvenlik merkezi ekiplerinizin en yeni tehdit istihbaratı verilerine ulaşmasını sağlayın. Böylece tehdit grupları tarafından kullanılan yeni araçlar, teknikler ve taktikler hakkında güncel bilgiye sahip olabilirler.

Uç nokta seviyesinde tespit, soruşturma ve vakalara zamanında müdahale için Kaspersky Endpoint Detection and Response gibi bir uç nokta tespit ve müdahale çözümü kullanın.

Mutlaka bulunması gereken uç nokta koruma çözümlerinin yanı sıra gelişmiş tehditleri ilk aşamada ağ düzeyindeyken tespit eden, Kaspersky Anti Targeted Attack Platform gibi kurumsal sınıf bir güvenlik çözümü kullanın.

TOKİ sosyal konut projesinde maaş sınırı belli oldu!

TOKİ sosyal konut projesinde maaş sınırı belli oldu! TOKİ'den vatandaşa yeni ve ucuz konut müjdesi!

TOKİ'den vatandaşa yeni ve ucuz konut müjdesi! Pandemi online alışverişi yüzde 4 artırdı, bu yıl 240 milyar liraya yükselmesi öngörülüyor

Pandemi online alışverişi yüzde 4 artırdı, bu yıl 240 milyar liraya yükselmesi öngörülüyor Prof. Dr. Serhat Özekes: "Kripto paraların piyasa değeri 700 milyar doları aştı"

Prof. Dr. Serhat Özekes: "Kripto paraların piyasa değeri 700 milyar doları aştı" İstanbul TOKİ kura çekimi ne zaman, hangi ilçelerde yapılacak?

İstanbul TOKİ kura çekimi ne zaman, hangi ilçelerde yapılacak? İstanbul’da sıfır konutta satış düştü, fiyatlar arttı

İstanbul’da sıfır konutta satış düştü, fiyatlar arttı Prof. Dr. Nevzat Tarhan: Yalnızlık krizi patlayacak, gençlerin yalnızlığı göz ardı edilmemeli

Prof. Dr. Nevzat Tarhan: Yalnızlık krizi patlayacak, gençlerin yalnızlığı göz ardı edilmemeli İnsan robot evliliği mümkün mü? Dijiseksüelite aile kurumunu tehdit ediyor

İnsan robot evliliği mümkün mü? Dijiseksüelite aile kurumunu tehdit ediyor Prof. Dr. Simon Cottle: “Covid-19, küresel kriz için bir uyanış çağrısı olmalıdır”

Prof. Dr. Simon Cottle: “Covid-19, küresel kriz için bir uyanış çağrısı olmalıdır” Gazeteci Şaban Özdemir: Dijital platformlar özgür yayıncılık imkanı sunuyor

Gazeteci Şaban Özdemir: Dijital platformlar özgür yayıncılık imkanı sunuyor Cumhurbaşkanı Erdoğan müjdeyi verdi: Türkiye uzayda bilimsel araştırmalara başladı

Cumhurbaşkanı Erdoğan müjdeyi verdi: Türkiye uzayda bilimsel araştırmalara başladı Ali Babacan, Cumhurbaşkanlığı Sistemini eleştirdi, Güçlendirilmiş Parlamenter Sistemi övdü

Ali Babacan, Cumhurbaşkanlığı Sistemini eleştirdi, Güçlendirilmiş Parlamenter Sistemi övdü DEVA Partisi Genel Başkanı Ali Babacan: "Ülkeyi korkuyla yönetmeye çalışıyorlar"

DEVA Partisi Genel Başkanı Ali Babacan: "Ülkeyi korkuyla yönetmeye çalışıyorlar" DEVA Partisi Genel Başkanı Ali Babacan sahaya iniyor

DEVA Partisi Genel Başkanı Ali Babacan sahaya iniyor Dünya Ticaret Örgütü, Suudi Arabistan’ın korsana desteğini ortaya koydu

Dünya Ticaret Örgütü, Suudi Arabistan’ın korsana desteğini ortaya koydu BM'den COVID-19 sonrası ekonomilerin toparlanması için yeni yol haritası

BM'den COVID-19 sonrası ekonomilerin toparlanması için yeni yol haritası Google dünyanın koronavirüs karnesini açıkladı! Dünya koronavirüse nasıl tepki verdi?

Google dünyanın koronavirüs karnesini açıkladı! Dünya koronavirüse nasıl tepki verdi? Xiaomi 2019 yılını 29 milyar dolar gelirle tamamladı

Xiaomi 2019 yılını 29 milyar dolar gelirle tamamladı Android takip yazılım uygulamaları tehdit saçıyor: 58 uygulamada 150'den fazla güvenlik sorunu

Android takip yazılım uygulamaları tehdit saçıyor: 58 uygulamada 150'den fazla güvenlik sorunu Twitter hesap doğrulamada yeni uygulama ve ayrıntıları açıkladı

Twitter hesap doğrulamada yeni uygulama ve ayrıntıları açıkladı Her kapıyı açan bankacılık truva atı birçok sektörü ve devlet kuruluşunu hedef alıyor

Her kapıyı açan bankacılık truva atı birçok sektörü ve devlet kuruluşunu hedef alıyor Türkler Google Play’de 5 üzerinden 3,94 aldı! Dünyada oynanan 444 bin oyundan 8 bini Türk yapımı

Türkler Google Play’de 5 üzerinden 3,94 aldı! Dünyada oynanan 444 bin oyundan 8 bini Türk yapımı Rahim kanserinin ilk sinyali olabilir! Rahim kanserinin görülme sıklığı artıyor, çünkü…

Rahim kanserinin ilk sinyali olabilir! Rahim kanserinin görülme sıklığı artıyor, çünkü… Çocuklarda löseminin 6 belirtisine dikkat! Lösemi 2 farklı türde görülebiliyor

Çocuklarda löseminin 6 belirtisine dikkat! Lösemi 2 farklı türde görülebiliyor Süt ihtiyacımız olan vitamin ve minerali almamızı sağlıyor

Süt ihtiyacımız olan vitamin ve minerali almamızı sağlıyor İlişkide boşa kürek çekiyorsanız ‘Breadcrumbing’e uğruyor olabilirsiniz!

İlişkide boşa kürek çekiyorsanız ‘Breadcrumbing’e uğruyor olabilirsiniz! Polis şifreli sohbet ağını kırdıktan sonra suçlu ağı çöktü

Polis şifreli sohbet ağını kırdıktan sonra suçlu ağı çöktü FETÖ’nün VIP dinleme davasında karar açıklandı

FETÖ’nün VIP dinleme davasında karar açıklandı Ailelerin çağrısına kulak verdiler, evlatlarını istemek için geliyorlar

Ailelerin çağrısına kulak verdiler, evlatlarını istemek için geliyorlar Bakan Gül: "Güvenli Ödeme Sistemi’ne 3 Şubat 2020’de geçilecek"

Bakan Gül: "Güvenli Ödeme Sistemi’ne 3 Şubat 2020’de geçilecek" Karantinada yıldızlaşan fenomenler ev içi aktivitelerde yetkinliklerini gösterenler oldu

Karantinada yıldızlaşan fenomenler ev içi aktivitelerde yetkinliklerini gösterenler oldu Tuğba Özay’ın İngiliz komşularının evi yandı

Tuğba Özay’ın İngiliz komşularının evi yandı Masterchef Eda’nın bilinmeyen dramı

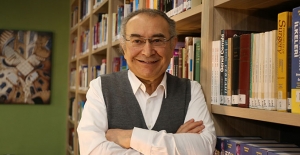

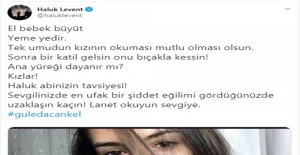

Masterchef Eda’nın bilinmeyen dramı Sanatçı Haluk Levent’ten genç kızlara ‘Güleda’ mesajı

Sanatçı Haluk Levent’ten genç kızlara ‘Güleda’ mesajı Karlı havada güvenli sürüş için altın değerinde 9 öneri! Kış lastiğinde nelere dikkat edilmeli?

Karlı havada güvenli sürüş için altın değerinde 9 öneri! Kış lastiğinde nelere dikkat edilmeli? LPG’li araç sahipleri kış bakımında nelere dikkat etmeli?

LPG’li araç sahipleri kış bakımında nelere dikkat etmeli? Egea ailesi yenileniyor, dördüncü gövde Egea Cross ile çıtayı yükseltiyor!

Egea ailesi yenileniyor, dördüncü gövde Egea Cross ile çıtayı yükseltiyor! Yeni Range Rover Evoque 1.5 lt Plug-In Hybrid Motor Seçeneği ile Türkiye’de

Yeni Range Rover Evoque 1.5 lt Plug-In Hybrid Motor Seçeneği ile Türkiye’de Prof. Dr. Nevzat Tarhan: “Pandemiye rağmen bayram ruhunu yaşatmalıyız”

Prof. Dr. Nevzat Tarhan: “Pandemiye rağmen bayram ruhunu yaşatmalıyız” Kadılar: “Anne veya iş adamı, hiç fark etmiyor, koçluk becerileri her toplumsal rol için gerekiyor”

Kadılar: “Anne veya iş adamı, hiç fark etmiyor, koçluk becerileri her toplumsal rol için gerekiyor” Evde yapacağınız egzersizlerle korona virüsten korunmak mümkün

Evde yapacağınız egzersizlerle korona virüsten korunmak mümkün Saç hücreleri yanan küçük kızın hayallerini gerçekleştirdi

Saç hücreleri yanan küçük kızın hayallerini gerçekleştirdi